/ АНАЛИЗ АРХИТЕКТУРА ДАННЫЕ DevOps Gaming Библиотека ПРОЦЕССЫ ТЕСТИРОВАНИЕ: + ТЕСТИРОВАНИЕ + Тестирование требований + Тест-анализ и тест дизайн + Импакт-анализ в тестировании + Тест план + API, интеграционное и E2E + Метрики качества + Android + Автоматизация + Selenium WebDriver + XPATH + Различные расчёты - Безопасность ` Ресурсы ` Инструменты ` Попрактиковаться во взломах ` Строки для полей ввода ` Об аутентификации

Тестирование безопасности

latest update of the page: 31-10-2024, 18:18 UTC

Ресурсы

- "Календарь тестировщика". Протестируй безопасность

- Список книг по наступательной информационной безопасности

- Что такое XSS-уязвимость и как тестировщику не пропустить её

- Penetration Testing Execution Standard (PTES). Подробный методический гайд по тестированию на проникновение.

- OWASP Testing Guide

- Как заблокировать IP адреса через ufw

Финтех

- Что такое PCI DSS и как происходит проверка на соответствие стандарту? О стандарте безопасности данных индустрии платежных карт.

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка

Инструменты

Попрактиковаться во взломах

- https://root-me.org/en/Challenges/. Требует регистрации, для авторизации нужен confirmation.

- http://xss-game.appspot.com/ — XSS game area. Без регистрации и смс.

Строки для полей ввода

A~`@#$%^&*_+}{|":?>/>АЯ<!"№;)(-=\'or][,.Z

"><script>alert(document.cookie)</script><"

"><a onmouseover=alert(document.cookie)>xxs link</a><"

' and 'x'='x

' OR a='1'

<? php phpinfo(); ?>

{${phpinfo()}}

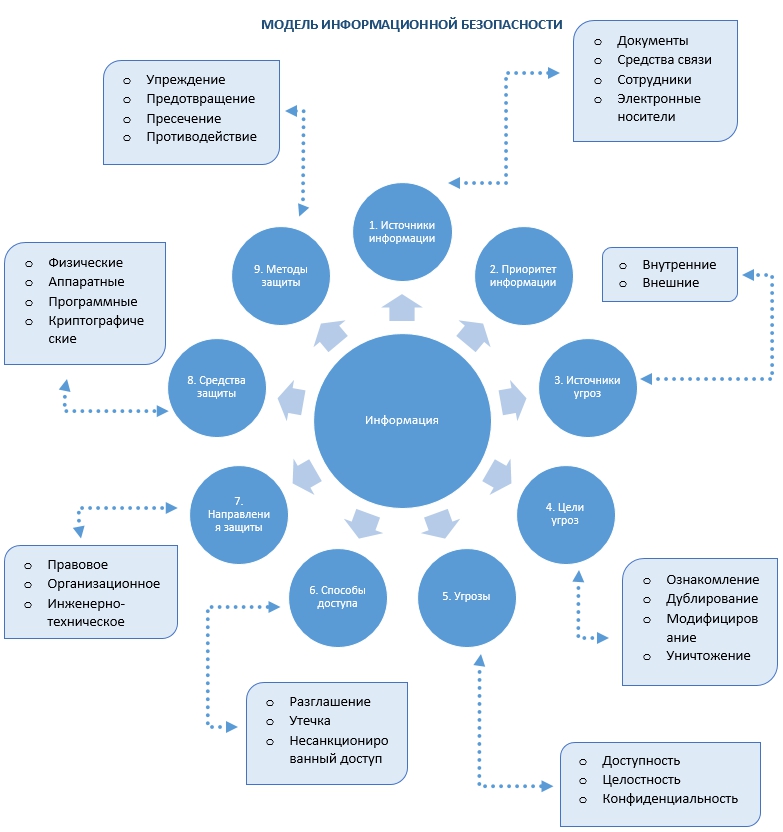

Концептуальная модель информационной безопасности:

Об аутентификации

Почитать на тему:

Cookie-based authentication, обычный сценарий:

- клиент отправляет на host.com/login имя и пароль

- сервер создаёт сессию и SESSIONID

- сервер проверяет валидность имени и пароля

- если всё хорошо, записывает в сессию признак, что клиент аутентифицировался

- отправляет клиенту результат и сессионную куку (SESSIONID)

- клиент в следующем значимом запросе отправляет эту куку

- сервер поднимает сессию по куке и проверяет есть ли в ней признак аутентификации, то есть отправлял ли клиент валидные аутентификационные данные

- если всё ок, то запрос выполняется

Token-based authentication (JSON Web-Tokens, OAuth, OpenID):

- на метод логина отправляем данные (по сути это не логин, а создание нового токена, POST /tokens, если удобно).

- проверяем логин-пароль, если все ок — отдаем сущность нового токена, которым затем Клиент подписывает каждый запрос.

-

при последующих запросах просто проверяем наличие переданного токена в HEADERе запроса токена, достаём из токена идентификатор пользователя.

это не ломает stateless, токен такая же сущность, что и статья и другие, и если они не найдены — возвращаем ошибку, либо работаем с ними, если все ок. - чтобы сделать логаут — DELETE /tokens/{token}

Cookie sessionid представляет из себя строку, определяемую логикой сервера, в то время как token генерируется согласно стандарту.

Сервер может делиться токенами с третьей стороной (third party applications)